hylozoik

Well-Known Member

- Registriert

- 21. Dezember 2010

- Beiträge

- 27.093

Falsche Polizisten bestahlen Frau mehrfach (c) Online seit gestern, 16.41 Uhr

wien.orf.at

wien.orf.at

www.wienerzeitung.at

www.wienerzeitung.at

Falsche Polizisten bestahlen Frau mehrfach

Die Polizei hat am Donnerstag zwei Betrüger geschnappt, die sich als Polizisten ausgegeben haben. Die beiden Männer hatten eine 67-Jährige bereits mehrfach um Geld betrogen, bevor die Frau zu einer Polizeiinspektion ging.

Betrug: Der neue Neffentrick (c) 23.07.2022, 20:00 UhrBei den Festgenommenen handelt es sich um einen 19-jährigen Deutschen und einen 22-jährigen Türken. Es entstand bei diesem Vorfall ein Schaden im mittleren sechsstelligen Bereich. Bei der Durchsuchung der Verdächtigen wurde ein gefälschter Polizeidienstausweis sichergestellt, berichtete die Exekutive am Samstag. Das Duo verweigerte die Aussage und wurde in eine Justizanstalt gebracht.

Betrug - Der neue Neffentrick

Falsche Polizisten sind neue Trickbetrüger, die ihre Opfer um horrende Summen bringen. Das Geschäft blüht.

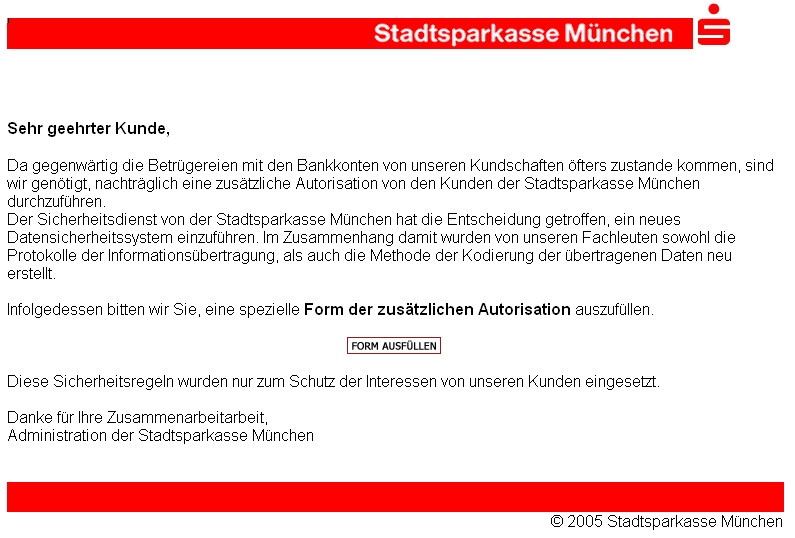

Dass der falsche Polizist meist einen schlecht gefälschten Ausweis mitführt, ist irrelevant: Der Großteil der Opfer ist so geschockt, dass er gar nicht nachfragt. Ein vermeintlicher Polizist in Zivil ruft an oder läutet direkt an der Tür und berichtet zum Beispiel von einer Einbruchserie in der Gegend. Daher werde man das gesamte Bargeld, den Schmuck und das Familiensilber abholen und an einen sicheren Ort bringen. In einem weiteren, ebenfalls boomenden Szenario ist der falsche Inter- oder Europolbeamte der neue Auftritt des Trickbetrügers. In perfektem Englisch teilt er seinem Opfer am Telefon mit, dass dieses im Zuge von Ermittlungen mit gravierenden Verbrechen in Verbindung gebracht worden sei.